Sicherheitsforscher haben eine Logjam genannte Schwachstelle in den Verschlüsselungsalgorithmen entdeckt, die für sichere Internetverbindungen wie HTTPS, SSH und VPN verwendet werden. Wie Trend Micro berichtet, könnte ein Angreifer einen Man-in-the-Middle-Angriff ausführen und somit die Verschlüsselung schwächen oder knacken, um den Datenverkehr mitzulesen.

Logjam ähnelt der Freak-Lücke , da auch sie auf das Verbot starker Verschlüsselungstechnologien in für den Export vorgesehenen Produkten zurückzuführen ist. Laut Trend Micro steckt die eigentliche Anfälligkeit im Diffie-Hellman-Schlüsselaustausch . Logjam könne die Stärke des akzeptierten Algorithmus schwächen. Sie entspreche dann nur noch der Stärke eines Algorithmus, der auf 512-Bit-Primzahlen basiere. Die Logjam-Forscher hätten aber auch weitere Sicherheitslücken in Systemen gefunden, die 768-Bit- oder 1024-Bit-Primzahlen verwendeten.

Davon betroffen sei jedes Protokoll, das den Diffie-Hellman-Schlüsselaustausch verwende, so Trend Micro weiter. Um die Schwachstelle ausnutzen zu können, müsse ein Angreifer aber in der Lage sein, den Datenverkehr zwischen sicherem Server und Client abzufangen. Zudem benötige er für die Entschlüsselung erhebliche Computerressourcen, die aber beispielsweise Nationalstaaten zur Verfügung ständen.

Logjam basiiert auf einem Designfehler in Transport Layer Security (TLS), das wiederum von Webbrowsern und einigen E-Mail-Servern verwendet werde. Erschwerend komme hinzu, dass ein Angreifer einem Browser vortäuschen könne, er verwende einen regulären Schlüssel und nicht die schwächere Export-Version.

Entdeckt wurde Logjam von Computerwissenschaftlern der französischen Forschungseinrichtungen Inria und CNRS, der Johns Hopkins University, der University of Michigan und der University of Pennsylvania sowie Mitarbeitern von Microsoft Research. Ihnen zufolge sind 8,4 Prozent der per HTTPS gesicherten Top-1-Million-Websites anfällig. Bei den per TLS gesicherten POP3- beziehungsweise IMAP-Server sind es 8,9 und 8,4 Prozent, bei den SMTP-Servern sogar 14,8 Prozent. Die Zahlen zu den E-Mail-Servern beziehen sich allerdings nur auf den IPv4-Adressraum.

Laut Wall Street Journal haben die meisten Browseranbieter inzwischen Patches veröffentlicht oder zumindest angekündigt. Die Anbieter hätten sich darauf geeinigt, kurze Schlüssel grundsätzlich abzuweisen. Die Untergrenze der Schlüssellänge sei jedoch lange diskutiert worden. Schließlich habe man sich auf mindestens 1024 Bit, also Schlüssel mit 309 Stellen geeinigt. Dadurch seien aber nun 0,2 Prozent aller sicheren Websites nicht mehr erreichbar.

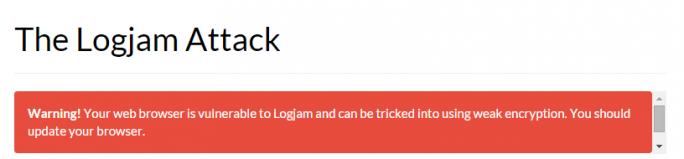

Details zu Logjam haben die Forscher auf ihrer Website WeakDH.org (Weak Diffie-Hellman) veröffentlicht. Nutzer können dort auch prüfen, ob ihr Browser für Logjam anfällig ist. Tests von ZDNet zeigen, dass Microsoft Internet Explorer 11 unter Windows 7 bereits gepatcht hat. Die diese Woche veröffentlichte Version 43 des Google Browsers Chrome sowie Firefox 38.0.1 und Opera 29.0.1795.60 sind hingegen anfällig. Davon betroffen ist auch Safari unter iOS und OS X.

Tipp: Wie gut kennen Sie sich mit Browsern aus? Testen Sie Ihr Wissen – mit dem Quiz auf silicon.de.

Leave a comment