In einer integrierten ganzheitlichen Sicherheitsumgebung wirken die einzelnen, auf bestimmte Aufgaben spezialisierten Werkzeuge gezielt zusammen. In den folgenden Beispielen sind dies das McAfee DLP Endpoint, McAfee DLP Network, McAfee Web Gateway, McAfee Database Activity Monitoring, McAfee Enterprise Security Manager, McAfee Host Intrusion Prevention, McAfee ePolicy Orchestrator (McAfee ePO), McAfee Active Response, McAfee Advanced Threat Defense, McAfee Threat Intelligence Exchange und OpenDXL. Gemeinsam gelingt es den Werkzeugen , Datenverluste zu verhindern und unterschiedliche Angriffsformen innerhalb kürzester Zeit zu neutralisieren.

Beispiel 1: Versehentliches Fehlverhalten eines Insiders

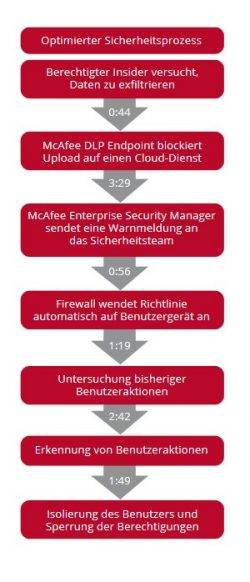

Hier handelt es sich nicht um einen Angriff, sondern lediglich um den Versuch, Richtlinien zu umgehen, um Daten aus dem Unternehmen mitnehmen zu dürfen – vielleicht nur, um zu Hause daran zu arbeiten. Der Nutzer unternimmt drei Versuche: Beim ersten hängt er das betreffende Dokument an eine E-Mail, beim zweiten versucht er, es auf einem USB-Stick zu speichern, beim dritten will er die Daten auf ein Cloud-Laufwerk verschieben.

Jeder Versuch wird von McAfee DLP Endpoint innerhalb weniger Sekunden erkannt und jeweils mit einer Warnmeldung an den IT-Sicherheitsverantwortlichen quittiert. Nach der dritten Warnung korreliert McAfee Enterprise Security Manager den Vorfall und erhöht die Bedrohungsstufe. Ein Sicherheitsanalyst wird eingeschaltet und McAfee Enterprise Security Manager verschärft über McAfee ePO die Sicherheitsrichtlinie der Host-Firewall. Der Analyst hat derweil festgestellt, dass immer die gleichen Daten betroffen waren und der Benutzer wird mit denselben Tools isoliert und verliert die Zugriffsrechte auf die Daten. Das Ganze dauert nur 7 Minuten und 31 Sekunden.

Beispiel 2: Böswilliges Ausfiltern von Datenbankdaten

Diese Angriffsform kann in jedem Unternehmen auftreten, das mit Datenbanken arbeitet und löst oft finanzielle Schäden oder Rufschäden aus. Ein böswilliger Nutzer hat Zugriffsrechte für klassifizierte Daten auf einer vertraulichen Datenbank. Die nutzt er, um zu versuchen, Abfrageergebnisse heimlich an einen externen Cloud-Dienst zu senden.

McAfee DLP Network erkennt den Versendungsversuch der regelwidrig unverschlüsselten Daten an ein externes Speicherziel, unterbricht die Versendung und schickt eine Warnmeldung an die Sicherheitsverantwortlichen. Auch die Datenbanken-Aktivitätsüberwachung erkennt den nicht autorisierten Vorgang und erhöht die Bedrohungsstufe.

Das Ereignis wird einem Analysten zugewiesen, der die „Look Around“-Funktion einsetzt und sich damit die letzten Aktivitäten des Benutzers ansieht. Zudem werden von McAfee Enterprise Security Manager und McAfee ePO schon Sekunden später automatisch die Sicherheitsregeln der Host-Firewall verschärft. Währenddessen erkennt der Analyst, dass die Aktivität sehr wahrscheinlich unzulässig ist und entzieht dem Benutzer über McAfee ePO seine Zugriffsrechte auf vertrauliche Daten. Gleichzeitig werden McAfee Endpoint Security und McAfee Host Intrusion Prevention über McAfee ePO veranlasst, den Benutzer zu isolieren und sämtliche Zugriffsrechte zu sperren. Das Ganze hat 7 Minuten 43 Sekunden gedauert.

Beispiel 3: Daten mit Malware und SSL aus dem Unternehmen entwenden

Diese klassische Malware-Infektion beginnt mit einer Spearphishing-E-Mail. Sie installiert die Malware, die auf eine Datenbank mit sensiblen Daten zugreift um dort Daten herauszufiltern und mittels eines verschlüsselten SSL-Kanals aus dem Unternehmen zu bringen versucht, um so die Scans von McAfee DLP Network zu überlisten.

Doch McAfee Web Gateway kann, entsprechend konfiguriert, auch SSL scannen, entschlüsselt die Übertragung und sendet sie an McAfee DLP Network. Dieses Tool erkennt die enthaltenen klassifizierten Daten, blockiert die Verbindung und schickt eine Warnmeldung. Gleichzeitig blockiert die Firewall vorübergehend den Zugriff vom Computer des Benutzers.

Ein Sicherheitsanalyst betrachtet die Aktivitätenhistorie des Benutzers mit Hilfe von McAfee Database Activity Monitoring und McAfee DLP Network. Er findet die wahrscheinliche Malware-Quelle, die von McAfee Active Response abgerufen und an McAfee Advanced Threat Defense geschickt wird. Das Tool führt die betreffende Datei in einer Sandbox aus, erkennt ihre Gefährlichkeit und informiert McAfee Threat Intelligence Exchange via Open DXL. Datenreputationsinformationen gehen von dort an andere Sicherheitsmaßnahmen.

Außerdem findet der Analyst andere Systeme, auf denen die böswillige Datei liegt, so dass die Endgeräteschutzsysteme sie entfernen können. Zudem blockieren sie zusammen mit den Firewalls den Quellhost der Malware und deren Befehls- und Steuerungsserver. Der Angriff wird innerhalb von 12 Minuten und 48 Sekunden neutralisiert.

Beispiel 4: Datenweitergabe über eine unbekannte Anwendung

Dieses Beispiel ist raffinierter. Es nutzt eine legitime Anwendung auf dem Computer des Benutzers, in die gefährlicher Code eingeschleust wurde (vgl. Artikelserie zu dateilosen Angriffen ). Daher lässt McAfee DLP Endpoint Zugriffe dieser Anwendung auf geschützte Datenbanken zunächst zu. Allerdings sendet das Tool eine Reputationsanfrage an McAfee Threat Intelligence Exchange und da keine Reputationsinformationen vorliegen, wird der Zugriff vorübergehend blockiert.

Gleichzeitig erfolgt eine Warnmeldung mittlerer Priorität, so dass ein Sicherheitsanalyst sich bereit macht, nach Vorliegen der Ergebnisse der Korrelationstools aktiv zu werden. Die Host-Firewall blockiert zudem vorübergehend den Zugriff durch diese Anwendung und aktualisiert die McAfee DLP Endpoint-Richtlinie entsprechend. Derweil betrachtet der Analyst die Historie des Benutzers hinsichtlich der Installation der unbekannten Anwendung und anderer verdächtiger Aktivitäten und findet die ausführbare Datei, die per Rückverfolgung auch auf anderen Systemen lokalisiert wird. Diese wird an McAfee Advanced Threat Defense gesendet und dort in einer Sandbox ausgeführt, analysiert und klassifiziert.

Nachdem die Gefährlichkeit der Datei erkannt ist, informiert das Tool McAfee Threat Intelligence Exchange über OpenDXL und leitet die Reputationsinformationen an andere Sicherheitsmaßnahmen weiter, die fortan Angriffe auf demselben Weg verhindern. Endgeräteschutzsysteme bereinigen derweil die befallenen Systeme. Das Ganze dauert 14 Minuten und 25 Sekunden.

Beispiel 5: Datendiebstahl durch böswillige Insider

Insider gelten als einer der wichtigsten, wenn nicht der wichtigste Risikofaktor. Sie kennen ihre Einschränkungen und können bewusst versuchen, sie zu umgehen, etwa, indem sie Dateiklassifizierungen herunterstufen und anschließend die Daten unverschlüsselt in einen Cloud-Dienst kopieren.

Derartige Aktivitäten erkennt Titus, eine McAfee-Partneranwendung, und informiert andere Sicherheitsmaßnahmen über OpenDXL. So in Kenntnis gesetzt, blockiert McAfee DLP Endpoint weitere Kopiervorgänge und verschickt eine Warnmeldung an den Sicherheitsverantwortlichen. OpenDXL ermöglicht es zudem, die Dateiherabstufung und die versuchte Kopie zu korrelieren, was eine höhere Priorität des Zwischenfalls bewirkt und zu einer Untersuchung des Benutzerprofils und der letzten Aktivitäten führt.

Infolge der konfigurierten Richtlinien schränkt die Firewall die Zugriffsrechte des Benutzergeräts vorübergehend ein. Derweil ist klar geworden, dass die Benutzeraktionen nicht autorisiert und wohl böswillig waren. McAfee ePO isoliert den Benutzer und entzieht ihm die Zugriffsrechte. Der gesamte Angriff wurde in 10 Minuten und 59 Sekunden kaltgestellt.

Fazit

Integrierte Sicherheitsumgebungen koordinieren die Aktivitäten spezialisierter Tools. Dadurch können sie unterschiedliche Angriffstypen von der gutwilligen Regelumgehung bis zum raffiniertesten Angriff in kürzester Zeit erkennen und blockieren. Das wäre mit einzelnen, unverbundenen Tools in der Regel nicht möglich.

Report: State of Digital Transformation EMEA 2019

Leave a comment