Google hat weitere Details zum Sicherheitschip Titan M veröffentlicht, der in Googles neues Smartphones Pixel 3 und Pixel 3 XL verbaut ist. Er soll unter anderem die Sicherheit des Bootloaders, des Sperrbildschirms und des verschlüsselten internen Speichers verbessern. Darüber hinaus kann der Chip Transaktionen von Apps von Drittanbietern absichern und auch die Auswirkungen von Insider-Angriffen reduzieren.

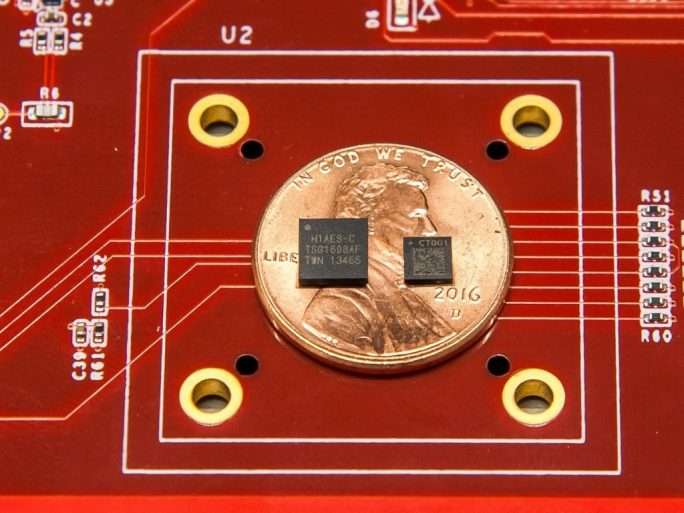

Größenvergleich: Serverversion (links) und mobile Version (rechts) des Sicherheitschips Titan (Bild: Google). Um den Bootvorgang abzusichern, integrierte Google den Chip in die mit Android 8 Oreo eingeführte Funktion Verified Boot. Sie soll sicherstellen, dass die korrekte Android-Version geladen wird. Titan M speichert laut Google zusätzlich die letzte als sicher eingestufte Android-Version, um zu verhindern, dass Hacker ein Gerät auf eine ältere, möglicherweise unsichere Android-Version zurücksetzen. Außerdem soll der Chip verhindern, dass der Bootloader entsperrt wird.

Titan M wird aber auch benutzt, um den Passcode des Sperrbildschirms zu überprüfen. Das Erraten von Passwörtern soll zudem über die Einschränkung der Eingabeversuche erschwert werden. Laut Wired verfügt der Chip sogar über direkte elektrische Verbindungen zu den Hardwaretasten des Smartphones, damit ein Angreifer über gefälschte Eingaben nicht vorgaukeln kann, er habe wie ein echter User physischen Zugriff auf das Gerät.

Google macht den Chip zudem für Apps von Drittanbietern nutzbar. Eine StrongBox KeyStore genannte Programmierschnittstelle erlaubt es Entwicklern, ihre privaten Schlüssel im Titan-M-Chip abzulegen – allerdings erst ab Android 9 Pie. Eine weitere Funktion, die von Titan M bereitgestellt wird, soll verhindern, dass sicherheitsrelevante Dialoge wie beispielsweise die Bestätigung einer Zahlung nur vom Nutzer und nicht automatisch von einer Schadsoftware bestätigt werden.

Insider-Angriffe befürchtet Google vor allem auf die Firmware des Titan-M-Chips. Sie lässt sich allerdings nur nach Eingabe des Passcodes aktualisieren. Ein Hacker, der den Chip manipulieren will, muss also bereits vollständigen Zugriff auf ein Smartphone haben – ein Fall, in dem auch ein Sicherheitschip die Folgen eines Angriffs nicht mehr reduzieren kann.

Wired macht zudem auf einen wichtigen Unterschied zwischen Titan M und dem sicheren Hardwareelement aufmerksam, dass Android-Smartphones (TrustZone) bereits verwenden. Letzteres ist nämlich kein separater Chip, sondern ein Teil des System-on-a-Chip. „Alles, was zum Hauptprozessor gehört, teilt sich in den meisten Fällen Cache und RAM. Um es zum Schutz von Schlüsseln zu verwenden, ist das eine vernünftige Sache, aber du weißt, dass es immer noch das Risiko von Angriffen wie Spectre, Meltdown und Rowhammer geben wird“, zitiert Wired Will Dewry, Principle Software Engineer bei Google. Deswegen habe Google die wichtigsten Funktionen in eine manipulationssichere Hardware mit eigenem RAM, Storage und Prozessor ausgelagert.

Report: State of Digital Transformation EMEA 2019

Leave a comment