Forscher am Institut für Medieninformatik der Universität Ulm haben eine gefährliche Sicherheitslücke in Android nachgewiesen, die es erlaubt, das komplette persönliche Adressbuch und die Kalenderdaten von Nutzern zu stehlen, die sich in einem unverschlüsselten WLAN aufhalten.

Betroffen sind alle Versionen von Android und Anwender, die die Google -Dienste Kalender, Kontakte oder Picasa verwenden. User von Android bis einschließlich Version 2.3.3 besonders stark gefährdet. Google Mail ist von der Lücke nicht betroffen.

Die Lücke entsteht dadurch, dass Applikationen, die das ClientLogin-Verfahren verwenden, das sogenannte authToken auch unverschlüsselt via HTTP übertragen können. Die Nutzung von HTTPS ist optional.

Beim ClientLogin-Verfahren werden der Google-Anmeldename und das Passwort nur einmal übertragen. Das geschieht immer verschlüsselt. Danach erhält die Client-Applikation ein Token, das bei jedem weiteren Request mitgeschickt wird, um sich bei Google zu legitimieren. Dieses Token hat eine Gültigkeit von bis zu zwei Wochen.

Neben der Tatsache, dass es unverschlüsselt übertragen werden kann, ist es äußerst problematisch, dass das Token alleine ausreicht, damit Google den Benutzer authentifiziert. Es kann von einem beliebigem Gerät, von jeder IP-Adresse und aus jeder HTTP-Session genutzt werden. Es finden keine weiteren Prüfungen auf Plausibilität statt.

Bastian Könings , Jens Nickels und Florian Schaub fanden heraus, dass ein Angriff denkbar einfach ist, denn bis einschließlich Android 2.3.3 nutzen selbst die vorinstallierten Google Services zur Synchronisation von Kalender- und Konatktdaten keine Verschlüsselung. Das ist erst ab Android 2.3.4 realisiert. Google Picasa Sync, das erst ab Version 2.3.3 implementiert ist, verschlüsselt auch unter Android 2.3.4 nicht.

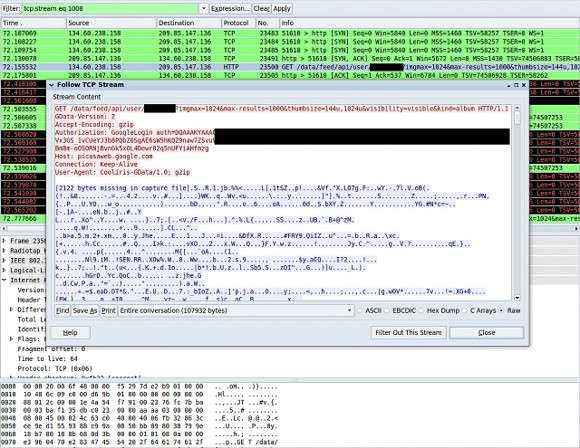

Ein Angreifer muss sich lediglich in einem unverschlüsselten WLAN befinden, etwa einem öffentlichem Hotspot, und warten, bis sich dort jemand mit einem Android-Smartphone anmeldet. Mit einem Sniffer wie Wireshark kann er die authToken im Klartext abfangen. Dieses Token kann er dazu benutzen, sich selbst unter dem Namen des Benutzers beim jeweiligen Google-Dienst anzumelden. Er kann dann alle Daten lesen und sogar modifizieren bis zu 14 Tage nach seinem erfolgreichen Angriff.

Besonders problematisch sind die Daten aus dem Google-Adressbuch. Dabei werden nicht nur die eigenen Daten, sondern auch fremde Daten gestohlen, die sich zum Identitätsdiebstahl verwenden lassen.

Neben dem Diebstahl aus einem öffentlichen Hotspot sind weitere Szenarien denkbar: So kann beispielsweise ein Nachbar in WLAN-Reichweite eine SSID benutzen, bei der er davon ausgeht, dass sich das Android-Telefon des Opfers schon einmal unverschlüsselt dort eingewählt hat, etwa „T-Online“. Wenn das Android-Telefon ein unverschlüsseltes Netzwerk findet, das bereits bekannt ist, loggt es sich dort, ohne nachzufragen, erneut ein.

Auch in einem verschlüsselten WLAN ist man nicht völlig geschützt. Wenn der Betreiber zwischen dem WLAN-Access-Point und dem NAT-Router einen Sniffer installiert, beispielweise mittels eines Rechners mit zwei Ethernet-Ports, die er zu einer Bridge zusammenfasst, lassen sich HTTP-Pakete ebenfalls abhören. Die vermeintlich sichere WLAN-Verschlüsselung endet am LAN-Port des Access-Points.

Wer Android 2.3.4 oder 3.x (Honeycomb für Tablets) einsetzt, ist deutlich besser geschützt. Es lassen sich zwar authToken für Picasa abgreifen. Sie können aber nicht für Kalender oder Kontakte verwendet werden, da Google für jeden Dienst eigene Token vergibt. Beim Einsatz von Third-Party-Apps und Widgets, die auf Kalender- und Kontaktdaten zugreifen, ist jedoch wieder Vorsicht geboten. Sie können unter jeder Android-Version die Token unverschlüsselt senden. Im Zweifel muss man das für jede App und jedes Widget selbst prüfen.

Ein Upgrade auf Android 2.3.4 ist für die meisten Nutzer nicht durchführbar. Der wesentliche Unterschied zwischen den Versionen 2.3.3 und 2.3.4 liegt in den verbesserten SMP-Fähigkeiten der Dalvik VM , so dass Android 2.3.4 fast ausschließlich für Multi-Core-Smartphones zur Verfügung steht.

Allerdings ist man trotzdem nicht schutzlos gegen diese Art von Angriff: Generell gilt es, offene WLANs zu meiden. Wer dennoch einen öffentlichen Hotspot am Bahnhof oder am Flughafen nutzt, sollte zuvor die automatische Synchronisierung abschalten und keine Kontakte und Termine hinzufügen oder ändern. Dadurch sinkt die Wahrscheinlichkeit, dass ein authToken übertragen wird.

Nachdem man ein öffentliches unverschlüsseltes WLAN wieder verlassen hat, sollte man es unter „Homescreen – Menü – Einstellungen – Drahtlos und Netzwerke – WLAN-Einstellungen“ aus der Liste der bekannten Netzwerke entfernen. Das verhindert ein erneutes Einloggen ohne Rückfrage in ein Netz mit derselben SSID.

Noch sicherer ist es, wenn man gänzlich darauf verzichtet, auf Google-Services über das Google-API zuzugreifen. Wenig bekannt ist, dass die Google-Dienste Mail, Kalender und Kontakte auch per ActiveSync-Protokoll erreichbar sind, das komplett verschlüsselt ist.

Dazu entfernt man am besten das Google-Konto unter „Homescreen – Menü – Einstellungen – Konten und Synchronisierung“ komplett, damit auch Third-Party-Apps das Google-API nicht mehr nutzen können. Anschließend richtet man unter demselben Menüpunkt ein Exchange-Konto ein wie in Bild 1 gezeigt. Den Exchange-Domänennamen lässt man leer. Der Benutzername ist identisch mit der Gmail-Adresse. Wichtig ist das Häkchen bei „Dieser Server benötigt ein verschlüsselte SSL-Verbindung“.

Bild 2 zeigt, dass man alle drei Dienste (E-Mail, Kontakte und Kalenderereignisse) anklicken muss, da das Google-Konto komplett gelöscht wurde. E-Mails können anschließend nicht mehr über die App „Google Mail“, sondern nur noch über die App „Mail“ oder „E-Mail“ abgerufen werden, die auf jedem Android-Handy installiert ist. Dieser App fehlen zwar ein paar Features, etwa das automatische Nachladen von E-Mails, die nicht synchronisiert sind, aber normalerweise kommt man damit gut zurecht.

Ganz ohne Google-Konto ist ein Android-Smartphone um einige Funktionen ärmer. Beispielsweise ist es grundsätzlich nicht möglich, Apps aus dem Android-Market zu installieren. Daher richtet man sich ein zweites Account ein, das aber keine persönlichen Informationen wie Adressbuch und Terminkalender enthält.

Das ist natürlich eine Hilfskonstruktion, die wieder andere Nachteile mit sich bringt. Wer beispielsweise viel mit Google-Talk arbeitet, muss seinen Kontakten eine neue Google-Adresse geben, damit man erreichbar ist. Im Prinzip muss jeder selbst entscheiden, ob er mit dem Risiko des Adressbuchklaus aus der Hosentasche leben will oder lieber auf die Google-Dienste verzichtet, bis der Suchmaschinenriese eine Lösung für das Problem implementiert hat.

Leave a comment