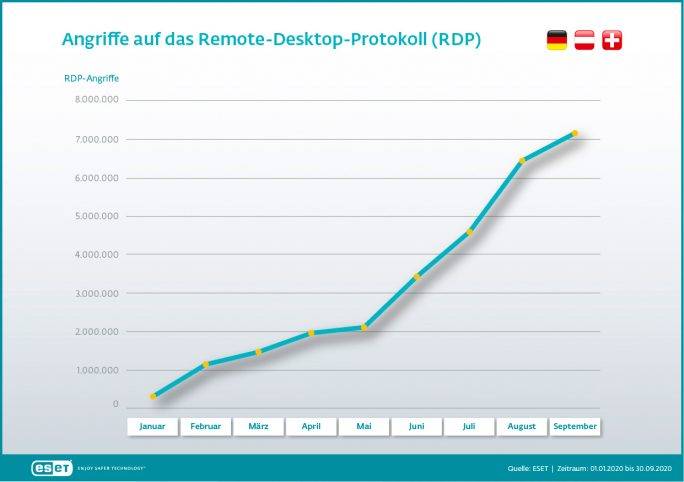

Eset hat seinen aktuellen Forschungsbericht zur Bedrohungslage im dritten Quartal 2020 veröffentlicht. Demnach spezialisierten sich in den vergangenen Monaten immer mehr Cyberkriminelle auf Angriffe auf Mitarbeiter im Home- Office . Allein in der Region Deutschland, Österreich und Schweiz registrierten die Forscher täglich rund 7,1 Millionen Attacken auf das Remote Desktop Protocol (RDP).

Das entspricht dem Bericht zufolge einem Anstieg von rund 390 Prozent seit März 2020, also seit Einsetzen der Einschränkungen zur Bekämpfung der COVID-19-Pandemie. Weltweit erhöhte sich die Zahl der eindeutigen Clients, die einen Brute-Force-Angriffe gegen ihre RDP-Verbindung meldeten, um 37 Prozent.

„Ransomware-Banden zeigten anderen Untergrundakteuren, dass die Kompromittierung von RDP und der Diebstahl sensibler Daten der Opfer eine sehr profitable Angriffstechnik sein kann. Dies hat in Verbindung mit der wachsenden Zahl schlecht gesicherter Systeme, die während der Pandemie mit dem Internet verbunden sind, die extreme Zunahme von Brute-Force-Angriffsversuchen gegen RDP angeheizt, wie in den Eset-Telemetriedaten zu sehen ist“, sagte Jirí Kropác, Head of Thread Detection Labs bei Eset.

Die Forscher registrierten aber auch „beunruhigende Zuwächse“ bei Android -Banking-Malware. Grund dafür sei die Veröffentlichung des Quellcodes des Schadprogramms Cerberus in Untergrundforen. Insgesamt vervierfachte sich die Zahl der von Esets Sicherheitslösungen für Android erkannten Banking-Schädlinge im Vergleich zum zweiten Quartal.

„Obwohl Malware für Banken nur einen winzigen Bruchteil der Android-Bedrohungen ausmacht, ist ihr Wachstum besorgniserregend, da sie ohne angemessenen Schutz ernsthaften Schaden anrichten kann“, kommentierte Lukas Stefanko, Malware-Forscher bei Eset. „Eine große Quellcode-Veröffentlichung wie die von Cerberus ermöglicht es mehr Bösewichten, auf einfache Weise benutzerdefinierte Payloads zu verteilen – das haben wir in der Vergangenheit auch bei anderen Banking-Malware-Familien wie BankBot, Anubis und Exobot gesehen.“

Steigende Wechselkurse für Bitcoin rückten außerdem Kryptominer wieder in den Blickpunkt von Cyberkriminellen. Zwar schrumpfte die Zahl der erkannten Kryptominer auch im dritten Quartal im Vergleich zum Vorjahreszeitraum, gegenüber den ersten beiden Quartalen des Jahres betrug das Minus allerdings nur noch sieben Prozent statt mindestens 20 Prozent.

Die Liste der zehn am häufigsten erkannten Schadprogramme enthält im dritten Quartal indes ausschließlich Trojaner, deren Aufgabe es häufig ist, weitere Malware herunterzuladen und zu installieren. Sie werden aber auch für Phishing-Attacken benutzt, um Finanzdaten und andere vertrauliche Informationen zu stehlen, oder für Betrugsversuche. Darüber hinaus beschreibt der Bericht auch die Aktivitäten mehrerer fortschrittlicher Hackergruppen, die unter anderem ihre Schadprogramme weiterentwickelt haben und zumeist gezielt gegen politische Ziele oder kritische Infrastrukturen vorgehen.

Netzwerksicherheit und Netzwerkmonitoring in der neuen Normalität

Leave a comment