Stealthy ist eine äußerst beliebte Browsererweiterung. Sie findet automatisch offene Proxy-Server in fremden Ländern und leitet den Browser-Traffic darüber um. Für den Anbieter der Website sieht es so aus, als ob sich der Nutzer in dem Land des Proxys befindet.

Genutzt wird Stealthy meist für YouTube, um auch Videos anzuzeigen, die Google aufgrund übertriebener Forderungen der GEMA in Deutschland sperren muss. Auch ich habe Stealthy auf meinem Google- Chrome -Browser installiert, obwohl ich in der Regel keine Browser-Add-ons nutze.

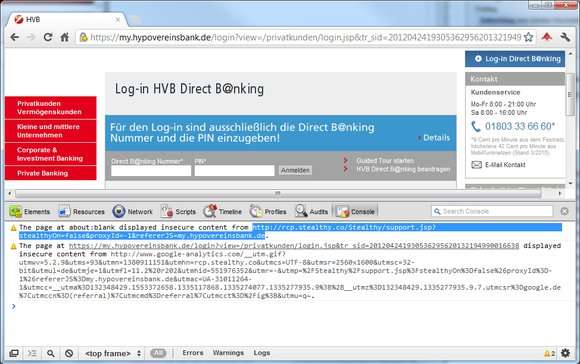

Als ich gestern die Seite meiner Bank aufrief, fiel mir allerdings sofort auf, dass statt des grünen Hintergrundes in der URL-Leiste ein gelbes Warndreieck auftauchte. Grundsätzlich ist das nichts Besonderes. Es bedeutet, dass Teile der Seite unverschlüsselt übertragen werden. Das kommt beispielsweise vor, wenn eine Website externen Content, etwa eine Karte von Google Maps, unverschlüsselt einbindet. Das kann den einfachen Grund haben, dass der externe Anbieter kein HTTPS-Protokoll anbietet.

Bei einer Homebanking-Website ist das allerdings ungewöhnlich. Die Banken binden aus rein grundsätzlichen Erwägungen keinen externen Content von anderen Sites ein. Über die Konsole von Chrome, die man mit der Taste F12 erreicht, ist der Schuldige schnell gefunden: Stealthy lädt ein Skript von seiner Homepage stealthy.co nach, das die URL der aufgerufenen Seite als Parameter bekommt. Das Skript wiederum sendet die URL an Google Analytics – und das obwohl Stealthy ausgeschaltet ist, wie man an dem roten Stealthy-Symbol erkennt.

Aus dem JavaScript-Code ist nur erkennbar, das jede aufgerufene Website an Google Analytics gemeldet wird. Was allerdings serverseitig bei stealthy.co darüber hinaus ausgewertet wird, lässt sich am Skript nicht ablesen. Stealthy erhält auf jeden Fall die Informationen, welche IP-Adresse, welche URL zu welcher Uhrzeit aufruft.

Weitere Untersuchungen ergeben, dass Stealthy in der Chrome-Version 2.0 die Option "Support Stealthy by allowing it to place few ads when is on" (Unterstützen Sie Stealthy, indem sie erlauben, ein wenig Werbung anzuzeigen, wenn es eingeschaltet ist) bietet. Diese Option ist per Default nach der Installation ausgewählt, ohne dass der Nutzer darauf hingewiesen wird. Deaktiviert man dieses "Feature", verhält sich Stealthy wieder korrekt und übermittelt keine Informationen zum Surfverhalten, auch wenn es aktiviert ist. Die URL-Leiste wird im linken Teil wieder grün.

Ein Test mit der aktuellen Stealthy-Version 2.1 für Firefox ergibt, dass diese keine "Werbeoption" bietet. Es werden auch keine URLs an Stealthy übertragen – zumindest noch nicht. Hier sollten Nutzer aber wachsam bleiben.

Auf Nachfrage von ZDNet teilt Stealthy mit, dass es sich um einen Bug gehandelt habe, der in der Version 2.0.1 gefixt sei, die eilig heute erschienen ist. Nach einem Upgrade auf dem Testrechner überträgt das Add-on nur Daten, wenn Stealthy mit dem grünem Symbol anzeigt, dass es eingeschaltet ist. Immerhin ein kleine Verbesserung der Privatsphäre nach einer Anfrage durch ZDNet.

Weiter erläutert Stealthy, dass die Sammlung von statistischen Daten sinnvoll sei, um nicht funktionierende Proxys zu erkennen. So präsentierten sich einige Rechner als offene Proxys, obwohl sie ein Login verlangen. Das sei beispielsweise bei Zscaler der Fall.

Gleichzeitig kündigt Stealthy ein weiteres Update an, dass die SSL-Warnung von Chrome nicht mehr kommen werde. Letzteres erreiche Stealthy dadurch, dass es seinen JavaScript-Code nunmehr per HTTPS einbinde.

Das hilft aber nur gegen die Fehlermeldung, nicht gegen das Übertragen aller URLs, die man über Stealthy abruft, wenn es eingeschaltet ist. Wer sein Surfverhalten nicht offenlegen möchte, muss die Option "Support Stealthy by allowing it to place few ads when is on" weiterhin manuell deaktivieren. Eigentlich schade, denn der ein oder andere Nutzer würde sicherlich der Einblendung dezenter Werbung zustimmen, um Stealthy zu unterstützen. Wenn er aber dafür sein Surfverhalten preisgeben muss, wird er eher darauf verzichten.

Fazit

Bei Browser-Add-ons gilt generell, dass diese mit Vorsicht genutzt werden müssen. Bei Stealthy wird das Surfverhalten des Nutzers ausspioniert, sofern man das nicht explizit deaktiviert. Plug-ins können grundsätzlich den Inhalt von aufgerufenen Webseiten verändern. Dabei kann auch beliebiger JavaScript-Code geladen werden.

Das ist eigentlich eine sinnvolle Funktion. So markiert die Skype Toolbar alles, was es als Telefonnummer zu erkennen glaubt, damit man mit einem Klick aus dem Browser einen Anruf tätigen kann. Das Web-of-Trust-Add-on warnt vor Links auf Abzocker-Sites . Allerdings kann jedes Add-on dem Nutzer auch unerwünschten Code unterschieben, ohne dass er das bemerkt.

Leave a comment