Mac OS galt jahrelang als immun gegen Schadsoftware aller Art. Das ist nun vorbei. Laut unabhängigen Analysen von Sicherheitsfirmen sind mehrere Hunderttausend Rechner mit dem Apple -Betriebssystem von einer neuen Variante des bereits im September 2011 entdeckten Flashback-Trojaners infiziert. Neben Dr. Web hat nun auch Kaspersky das Bot-Netz bestätigt und zählt bis zu 670.000 Macs, die unter Kontrolle von Cyberkriminellen stehen . Gemessen an der Anzahl von 60 bis 70 Millionen Apple-Rechnern weltweit liegt die Infektionsrate bei annähernd einem Prozent. Zum Vergleich: Der Wurm Conficker infizierte 2009 insgesamt 7 Millionen PCs, was gemessen an der Zahl aller Windows-Rechner eine Infektionsrate von 0,7 Prozent bedeutet. Selbst Fachjournalisten, die der Mac-Gemeinde sehr nahestehen, reden das Thema Flashfake respektive Flashback nicht länger klein. So hat beispielsweise John Gruber seine Meinung geändert und spricht in Zusammenhang mit dem Flashfake-Trojaner nun von einer Epidemie . Selbst Macs seiner eigenen Leser, die Gruber als „sophisticated, experienced“ bezeichnet, sind von der neusten Version des Trojaners heimgesucht worden.

Flashback war erstmals im September 2011 entdeckt worden. Die Malware wurde als angebliches Update für Adobe Flash Player verteilt und bekam so ihren Namen. Für die Installation des Trojaners muss der Nutzer allerdings das Admin-Passwort eingeben. Da Flash-Updates häufig vorkommen, haben viele Anwender offenbar nicht genau hingesehen und der Installation des Trojaners zugestimmt.

Neuere Versionen des Trojaners sollen laut Sicherheitsfirmen über infizierte Websites auf dem Mac landen, ohne dass hierfür ein Admin-Passwort verlangt wird. Laut Sicherheitsfirma Dr. Web erfolgt die Infizierung durch die im März aufgetauchte Variante BackDoor.Flashback.39 über infizierte Websites und Datenübertragungssysteme (Traffic Direction System), die Mac OS X-Anwender auf böswillige Webseiten weiterleiten. Diese Webseiten enthalten ein Java-Skript, der im Browser einen Java-Applet mit einem Exploit herunterlädt. So genannte Drive-by-Downlaods stellten bisher nur für Windows eine Gefahr dar.

Ein infizierter Computer kann von den Betreibern des Bot-Netzes für weitere Installationen von Schadsoftware genutzt werden. Bekannt ist beispielsweise, dass auf infizierten Rechnern Suchresultate manipuliert wurden, um so den Traffic auf bestimmte Seiten umzuleiten, wofür die Cyberkriminellen von den Auftraggebern Geld erhalten. Laut Kaspersky ist es auch möglich, dass zukünftige Module auf den infizierten Rechnern für Datenspionage und für den Versand von Spam genutzt werden können.

In den vergangenen Monaten ging die Schadsoftware dazu über, Macs über ältere Java-Lücken anzugreifen. Sie injiziert Code in Web-Browser oder andere Anwendungen des Systems. Beim späteren Start dieser Programme kontaktiert der Trojaner seine Kommandoserver und versucht, Screenshots sowie persönliche Informationen zu senden. Die jüngsten Varianten können einen Rechner per Drive-by-Download infizieren. Ein Mac-Nutzer muss dafür nur auf eine manipulierte Webseite gelockt werden. Die dafür ausgenutzte Java-Lücke hat Apple erst letzte Woche geschlossen, obwohl Oracle bereits Mitte Februar das Sicherheitsproblem in Java behoben hatte. Während die Windows-Version von Java direkt von Oracle bereitgestellt wird, kommen Java-Updates für Mac OS ausschließlich von Apple selbst. Das führt oft zu Verzögerungen und kann – wie in diesem Fall geschehen – die Sicherheit von Macs gefährden.

Flashfake-Trojaner: erkennen, löschen, schützen

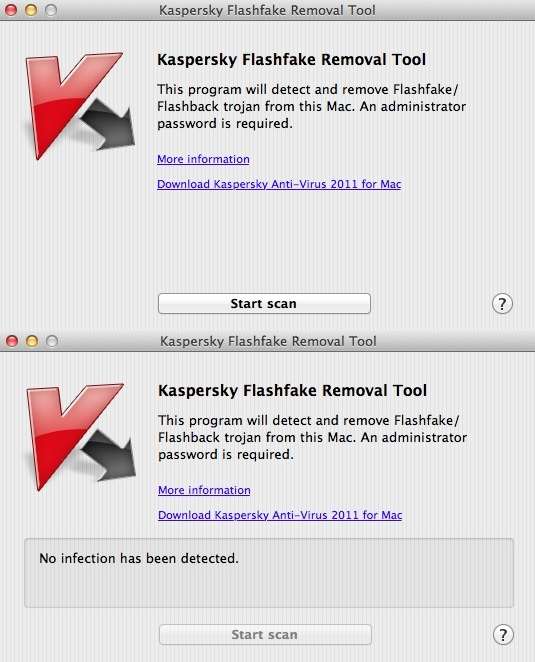

Kaspersky hat für die Erkennung des Trojaners eine Website eingerichtet. Auf http://flashbackcheck.com/ können Macs auf die Infektion mit dem Trojaner überprüft werden. Außerdem steht mit dem Kaspersky Flashfake Removal Tool eine Software zur Verfügung, die den Trojaner aufspürt und gegebenenfalls löscht. Last but not least sollten Mac-Anwender, falls noch nicht geschehen, die aktuelle Version von Java installieren. Sie steht für Mac OS X 10.6 Snow Leopard und 10.7 Lion zur Verfügung.

Mac-Anwender, die sich zukünftig vor Gefahren aus dem Internet besser schützen wollen, sollten die Installation einer Antiviren-Lösung in Betracht ziehen. ClamXav ist ein kostenloses Tool, das in der Mac-Szene einen guten Ruf genießt. Inzwischen raten selbst Experten zur Installation eines Antiviren-Tools, die bisher keine Notwenigkeit darin sahen . Zumal wenn man bedenkt, dass die Installation des Flashback-Trojaners abbricht, wenn er ein Antiviren-Tool im Programmverzeichnis entdeckt.

Fazit

Durch die zunehmende Verbreitung von Macs steigt deren Attraktivität auch bei Cyberkriminellen. Dass Apple-Rechner grundsätzlich besser geschützt sind als PCs, wird durch die aktuelle Entwicklung nicht bestätigt. Vielmehr sitzen auch vor Macs Menschen, die nicht immer Sorgfalt bei der Installation eines Programms walten lassen oder wichtige Updates vernachlässigen und dadurch zum Sicherheitsrisiko werden. Nur so lassen sich die 670.000 infizierten Rechner erklären.

Doch auch Apple ist an der Situation nicht ganz unschuldig. Hätte man das von Oracle Mitte Februar bereitgestellte Java-Update schneller für Mac OS zur Verfügung gestellt, wären die Infizierungen durch Drive-by-Downloads nicht erfolgt.

Panik ist dennoch fehl am Platz. Was Mac-Anwender dieser Tage als Ausnahme wahrnehmen, gehört in der Windows-Welt längst zum Alltag. Wie die Beispiele mit dem Trojaner Flashback und dem Wurm Conficker zeigen, sind allerdings nur 0,7 bis 1 Prozent der Anwender von den Gefahren tatsächlich betroffen.

Für die Mac-Plattform existiert insgesamt deutlich weniger Schadsoftware als für Windows. Einige Malware gibt zwar, doch ein sich selbst verbreitendes Virus existiert derzeit nicht. Trotzdem dürfte die Einschätzung von Sicherheitsforscher Charlie Miller nicht mehr lange gelten: „Mac OS X ist wie das Landleben auf einem Bauernhof ohne Türschlösser, und Windows ist wie das Leben hinter vergitterten Fenstern im Elendsviertel der Stadt.“ Der Flashback-Trojaner zeigt eindeutig, dass – um im Bild Millers zu bleiben – einige Kleinkriminelle das friedliche Landleben empfindlich stören. Daher sind Türschlösser möglicherweise auch für Mac-Anwender gut geeignet.

[UPDATE I 11.4.] Apple teilt in einem Support-Dokument mit, dass an einem Tool gearbeitet werde, das den Flashback-Trojaner erkennt und ihn löscht.

[UPDATE II 11.4.] Ergänzende Informationen zu BackDoor.Flashback.39, der neuesten Variante des Trojaners, die über Drive-By-Downloads durch eine Lücke in Java Mac OS infiziert, wurden integriert.

[UPDATE III 11.4.] OpenDNS blockiert nach eigenen Angaben Botnetz-Anfragen auf Basis des Trojaners Flashback. Durch die Filterung können selbst infizierte Rechner nicht mehr von Cyberkriminellen missbraucht werden. Mehr Informationen dazu gibt es hier .

[UPDATE IV 13.4.] Apple hat das angekündigte Tool zur Entfernung des Flashback-Trojaners vorgestellt. Es kann derzeit nur über die in Mac OS X integrierte Funktion „Softwareaktualisierung“ bezogen werden. Zudem steht es nur für Mac OS X 10.6 Snow Leopard und 10.7 Lion zur Verfügung. Mehr Informationen dazu hier .

[UPDATE V 13.4.] Laut Symantec sind nur noch etwa 270.000 Macs mit Flashback infiziert. Damit hat sich die Zahl der Infektionen innerhalb von fünf Tagen mehr als halbiert. Allein vom 10. auf den 11. April ist sie dem Sicherheitsspezialisten zufolge um 110.000 gesunken. Ein Grund dürften die inzwischen angebotenen Removal Tools sein. Mehr Informationen dazu hier .

Downloads zu diesem Artikel:

Tipp: Wie gut kennen Sie Windows? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.

Leave a comment